들어가면서

•

•

IAM Role과 SSM Agent가 필요한 것은 지난 글과 동일하지만, 인터넷 연결이 없는 네트워크에서 실습을 진행할 예정입니다

•

결론부터 말하자면, VPC Endpoint 3개만 만들어 준다면 Private한 EC2에 Session Manager를 통해 접속할 수 있습니다

PreRequirements

•

IGW 또는 NAT GW로의 라우팅 설정이 되어있지 않은 서브넷

•

Inbound Rule이 아무것도 없는 보안그룹

•

AmazonEC2RoleforSSM Policy가 붙어있는 EC2용 IAM Role (지난 글 참조)

•

SSM Agent가 설치되어 있는 EC2 (AWS Managed AMI 또는 수동 설치)

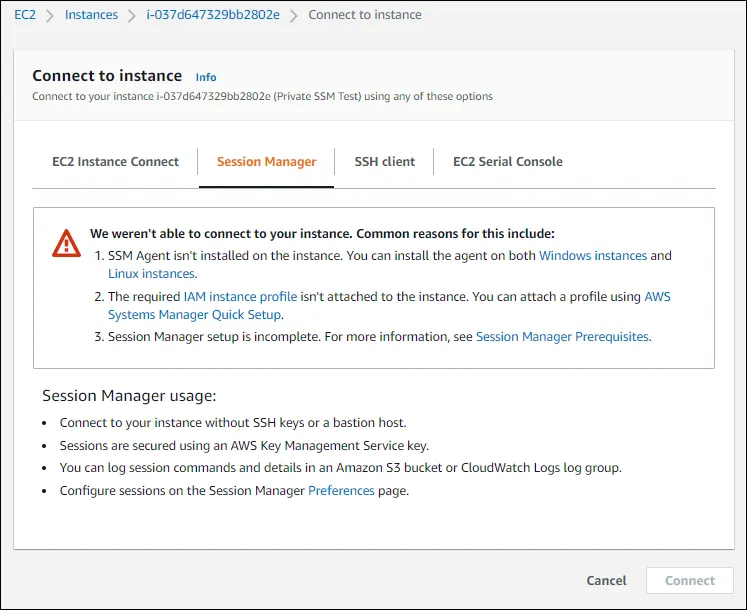

1. Internet이 안되는 환경에서의 SSM 시도

•

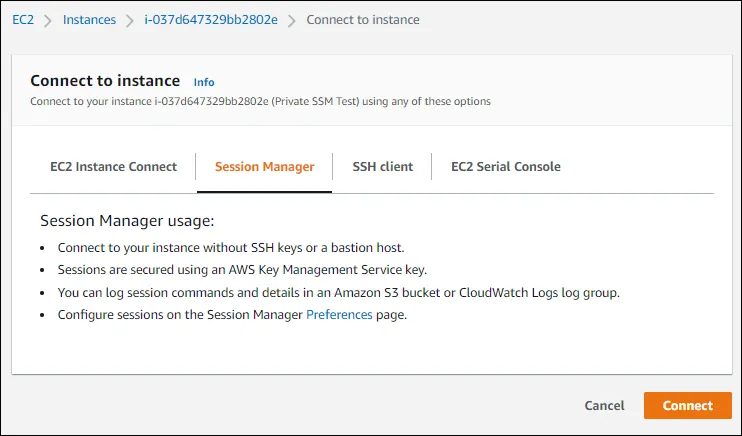

SSM Agent가 설치되어 있고, IAM Role이 붙어있는 EC2에서 Connect을 눌러보겠습니다

•

Session Manager Connect 버튼이 활성화되지 않는걸 확인할 수 있습니다

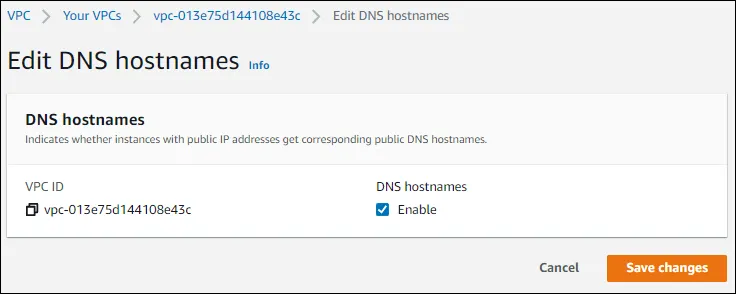

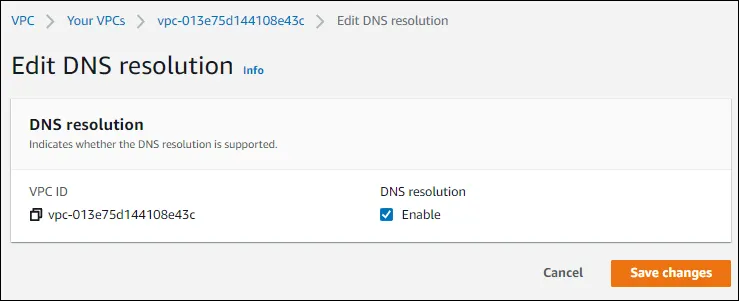

2. VPC DNS 활성화

•

엔드포인트를 생성하기 전에, 해당 VPC의 DNS hostnames와 resolution을 활성화시켜야 합니다

•

VPC > Actions > Edit DNS hostnames / Edit DNS resolution

DNS resolution은 Default로 활성화 되어있습니다

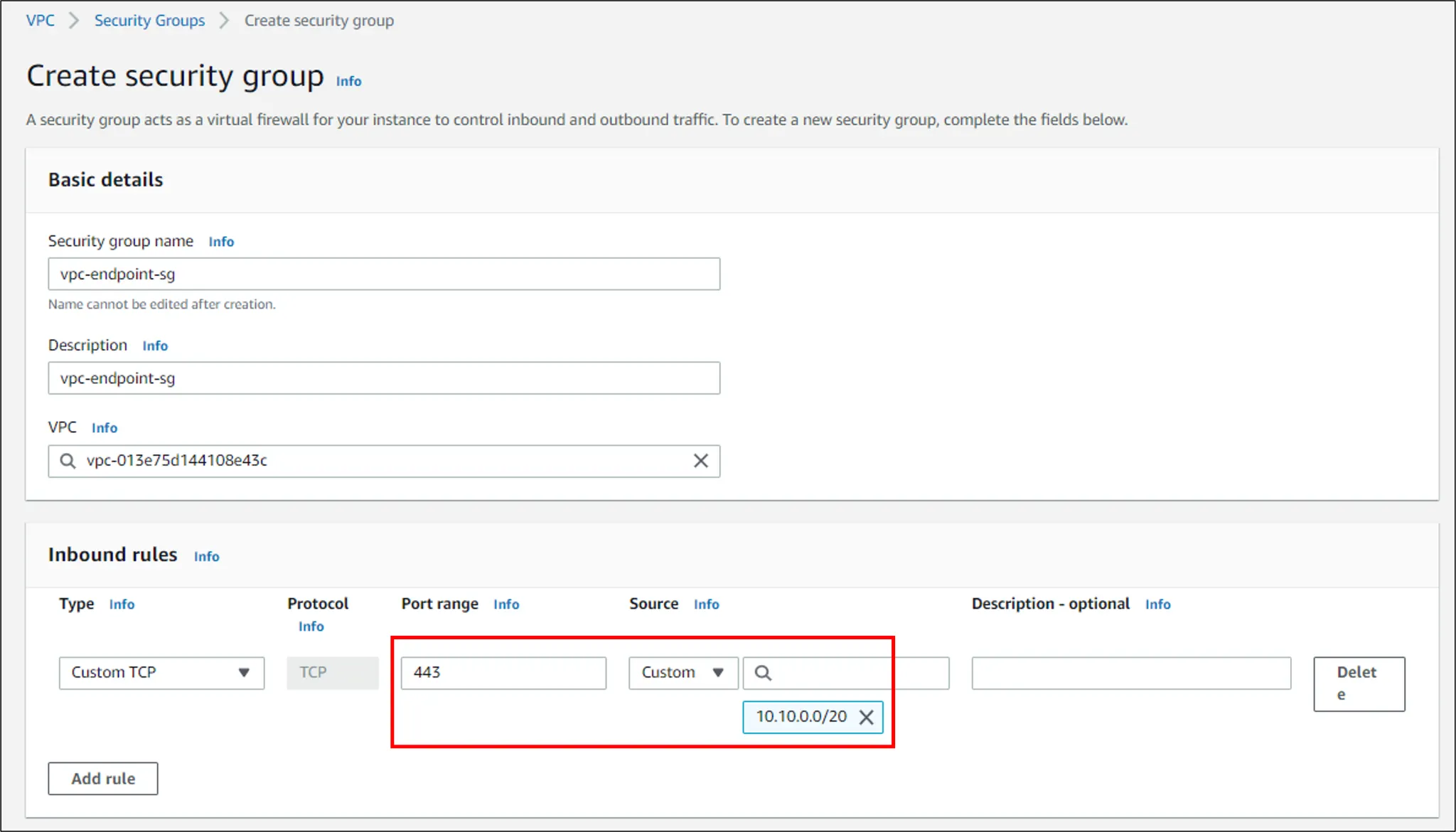

3. VPC Endpoint용 Security Group 생성

•

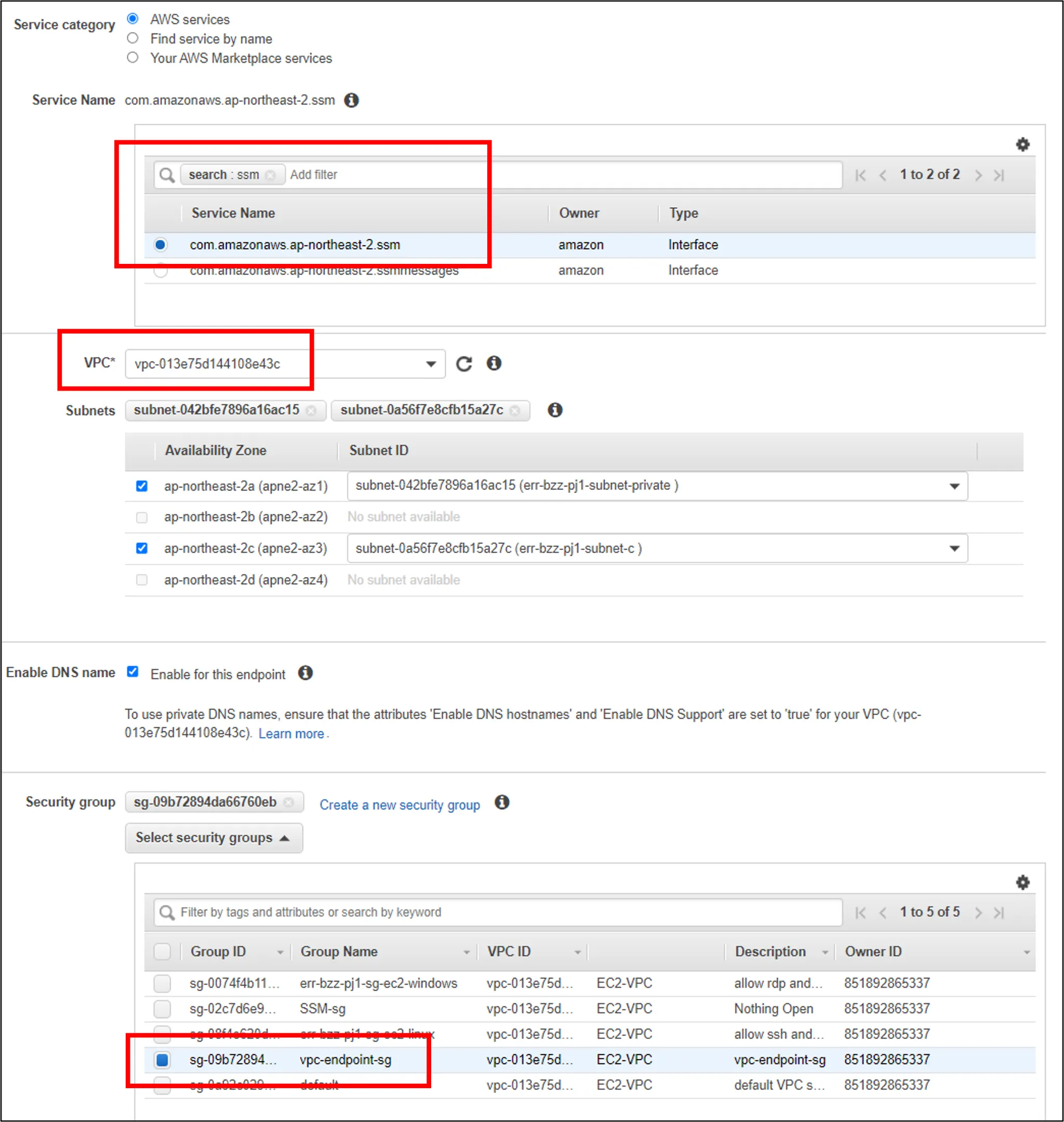

VPC Endpoint에도 보안그룹을 붙여야 하는데, 해당 VPC 내의 리소스에서 HTTPS(TCP 443) 트래픽을 허용해야 된다고 합니다

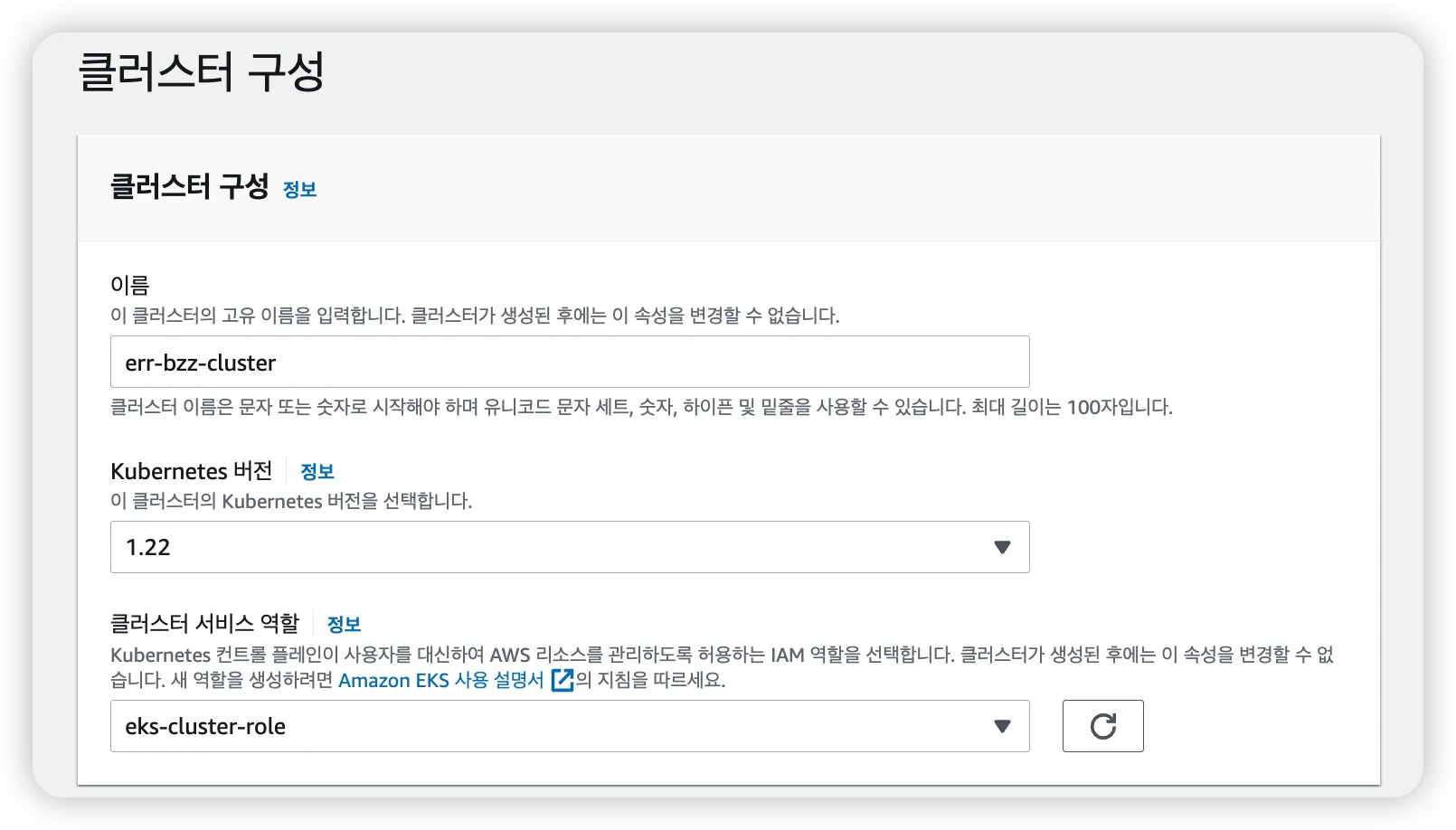

4. VPC Endpoint 생성

•

VPC Console > Endpoints > Create Endpoint

•

만들어야 할 엔드포인트는 3개입니다

1.

com.amazonaws.<region>.ssm

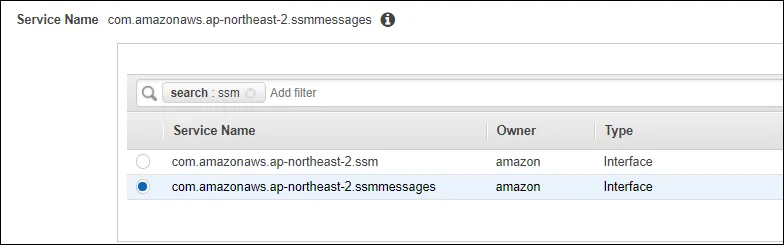

2.

com.amazonaws.<region>.ssmmessages

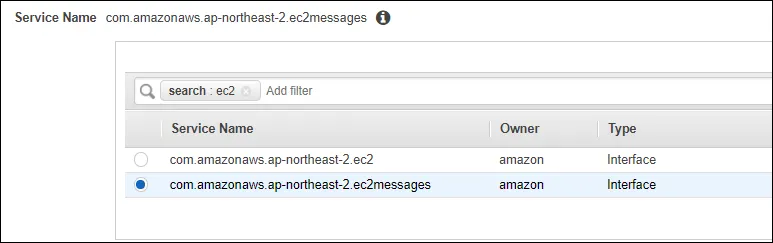

3.

com.amazonaws.<region>.ec2messages

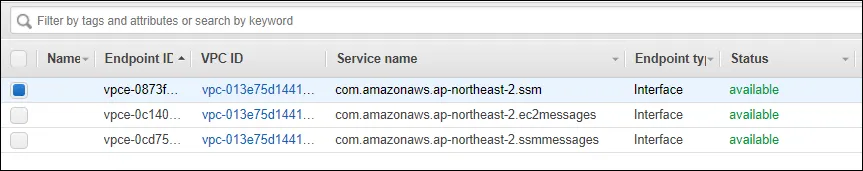

•

모든 VPC Endpoint가 available 상태가 될 때까지 기다려줍니다

5. Private EC2에 Session Manager 접속

•

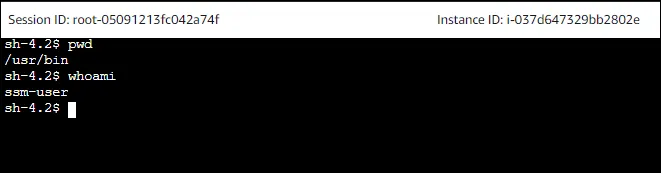

다시 EC2 > Connect을 눌러보니, Session Manager 탭의 Connect 버튼이 활성화 되어있는걸 확인할 수 있습니다

•

접속 성공

마무리

•

지난 글에 이어서, 폐쇄망에서의 Session Manager 사용법을 익혀보았습니다

•

어쩌다보니 Session Manager 글들엔 베짱이가 등장하지 않아서 아쉽네요

•

혹시라도 이해가 가지 않는 설명이 있다면 언제든지 문의바랍니다

•

감사합니다